Installieren des Nginx Free HTTPS-Zertifikats unter Ubuntu Linux

Dieses Tutorial zeigt Ihnen alle Schritte, die zum Konfigurieren von Nginx Server Blocks unter Ubuntu Linux erforderlich sind.

Nginx Server Blocks entspricht weitgehend der Funktion des virtuellen Apache-Hosts.

Dieses Tutorial wurde auf Ubuntu 18.04 getestet.

Inhaltsverzeichnis

- Installieren Sie Nginx unter Ubuntu Linux

- Fügen Sie Nginx PHP-Unterstützung hinzu

- Konfigurieren Sie Nginx Server Blocks

- Konfigurieren Sie die DNS-Domäne

- Konfigurieren Sie das kostenlose HTTPS-Zertifikat für NginxCertificate on Nginx

- Testen Sie das kostenlose HTTPS-Zertifikat auf Nginx

- So erneuern Sie das kostenlose HTTPS-Zertifikat

1. Installieren Sie Nginx unter Ubuntu Linux

Verwenden Sie den Ubuntu APT-Befehl, um den Nginx-Server zu installieren.

# apt-get update

# apt-get install nginx

Starten Sie den Nginx-Webserver manuell neu.

# service nginx restart

# service nginx status

Überprüfen Sie den Nginx-Servicestatus.

● nginx.service – A high performance web server and a reverse proxy server

Loaded: loaded (/lib/systemd/system/nginx.service; enabled; vendor preset: enabled)

Active: active (running) since Sat 2018-12-29 04:29:22 UTC; 1h 17min ago

Docs: man:nginx(8)

Process: 2233 ExecStart=/usr/sbin/nginx -g daemon on; master_process on; (code=exited, status

Process: 2221 ExecStartPre=/usr/sbin/nginx -t -q -g daemon on; master_process on; (code=exite

Main PID: 2238 (nginx)

Tasks: 2 (limit: 1152)

CGroup: /system.slice/nginx.service

├─2238 nginx: master process /usr/sbin/nginx -g daemon on; master_process on;

└─2239 nginx: worker process

Sie haben die Installation des Nginx-Webservers unter Ubuntu Linux abgeschlossen.

2. Fügen Sie Nginx die PHP-Unterstützung hinzu

Nginx benötigt ein externes Programm, um die PHP-Unterstützung hinzuzufügen.

Verwenden Sie den Ubuntu APT-Befehl, um die erforderlichen PHP-Pakete zu installieren.

# apt-get update

# apt-get install php7.2-fpm

Wahlweise. Verwenden Sie den folgenden Befehl, um die am häufigsten verwendeten PHP-Module zu installieren.

# apt-get install php7.2-xml php7.2-curl php7.2-gd php7.2-mbstring php7.2-mysql

# apt-get install php7.2-bz2 php7.2-zip php7.2-json php7.2-readline

Suchen Sie den Ort der PHP-Konfigurationsdatei auf Ihrem System.

Bearbeiten Sie die Konfigurationsdatei php.ini.

# updatedb

# locate php.ini

# vi /etc/php/7.2/fpm/php.ini

Ihre PHP-Version stimmt möglicherweise nicht mit unserer überein.

Der Speicherort Ihrer PHP-Konfigurationsdatei stimmt möglicherweise nicht mit unserem überein.

Hier ist die Datei mit unserer Konfiguration.

file_uploads = On

max_execution_time = 300

memory_limit = 256M

post_max_size = 32M

max_input_time = 60

max_input_vars = 4440

upload_max_filesize = 32M

Bearbeiten Sie die Nginx-Standard-Website-Konfigurationsdatei.

# vi /etc/nginx/sites-available/default

Hier ist die Originaldatei vor unserer Konfiguration.

server {

listen 80 default_server;

listen [::]:80 default_server;

root /var/www/html;

index index.html index.htm index.nginx-debian.html;

server_name _;

location / {

try_files $uri $uri/ =404;

}

}

Hier ist die neue Datei mit unserer Konfiguration.

server {

listen 80 default_server;

listen [::]:80 default_server;

root /var/www/html;

index index.php index.html index.htm;

server_name _;

location / {

try_files $uri $uri/ =404;

}

location ~ .php$ {

include snippets/fastcgi-php.conf;

fastcgi_pass unix:/var/run/php/php7.2-fpm.sock;

}

}

Überprüfen Sie, ob Ihre Nginx-Konfigurationsdatei keinen Fehler enthält.

# nginx -t

nginx: the configuration file /etc/nginx/nginx.conf syntax is ok

nginx: configuration file /etc/nginx/nginx.conf test is successful

Starten Sie den PHP-Dienst neu.

Starten Sie den Nginx-Dienst neu.

# service php7.2-fpm restart

# service nginx restart

Sie haben die Nginx-Integration mit PHP unter Ubuntu Linux abgeschlossen.

3. Konfigurieren Sie Nginx Server Blocks

Serverblöcke sind eine Funktion, mit der ein Nginx-Server mehrere Websites mit derselben IP-Adresse anbieten kann.

Lassen Sie uns die notwendige Infrastruktur für die Verwendung der Nginx Server-Blöcke erstellen.

# mkdir /websites/mining-pool -p

# cd /websites/mining-pool

# mkdir www

# chown www-data.www-data /websites -R

Unsere Website heißt mining-pool.ninja.

Die Dateien für die mining-pool.ninja-Website sollten sich im Verzeichnis / websites / mining-pool / www befinden.

Alert!

You need to change your configuration files to reflect your website name.

Erstellen Sie eine Nginx Virtualhost-Konfigurationsdatei für Ihre Website.

# vi /etc/nginx/sites-available/mining-pool.conf

Hier ist die Datei mit unserer Konfiguration.

server {

listen 80;

listen [::]:80;

root /websites/mining-pool/www;

index index.php index.html index.htm;

server_name mining-pool.ninja;

location / {

try_files $uri $uri/ =404;

}

location ~ .php$ {

include snippets/fastcgi-php.conf;

fastcgi_pass unix:/var/run/php/php7.2-fpm.sock;

}

}

Erstellen Sie einen symbolischen Link, um die Konfiguration des virtuellen Nginx-Hosts zu aktivieren.

Starten Sie den Nginx-Dienst neu.

# ln -s /etc/nginx/sites-available/mining-pool.conf /etc/nginx/sites-enabled/

# service nginx restart

Sie haben die Nginx Server-Blockkonfiguration abgeschlossen.

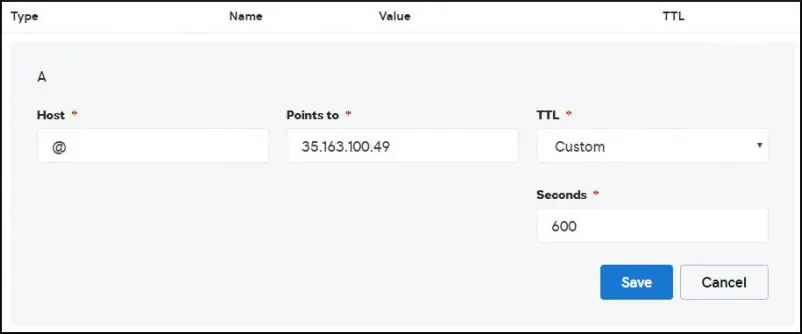

4. Konfigurieren Sie die DNS-Domäne

Greife auf … zu GODADDY und erwerben Sie eine DNS-Domäne.

In unserem Beispiel erwerben wir die Domäne MINING-POOL.NINJA.

Sie können jede Website zum Kauf einer DNS-Domäne verwenden. GoDaddy ist nur meine persönliche Entscheidung.

Erstellen Sie einen DNS-Eintrag, der Ihre Website auf den Computer zeigt, auf dem Nginx ausgeführt wird.

In unserem Beispiel haben wir einen DNS-Eintrag erstellt, der die Domäne MINING-POOL.NINJA auf die IP-Adresse 35.163.100.49 verweist.

Verwenden Sie den Befehl NSLOOKUP, um Ihre DNS-Konfiguration zu testen

# apt-get update

# apt-get install dnsutils

# nslookup mining-pool.ninja

Non-authoritative answer:

Name: mining-pool.ninja

Address: 35.163.100.49

Sie haben die DNS-Domänenkonfiguration abgeschlossen.

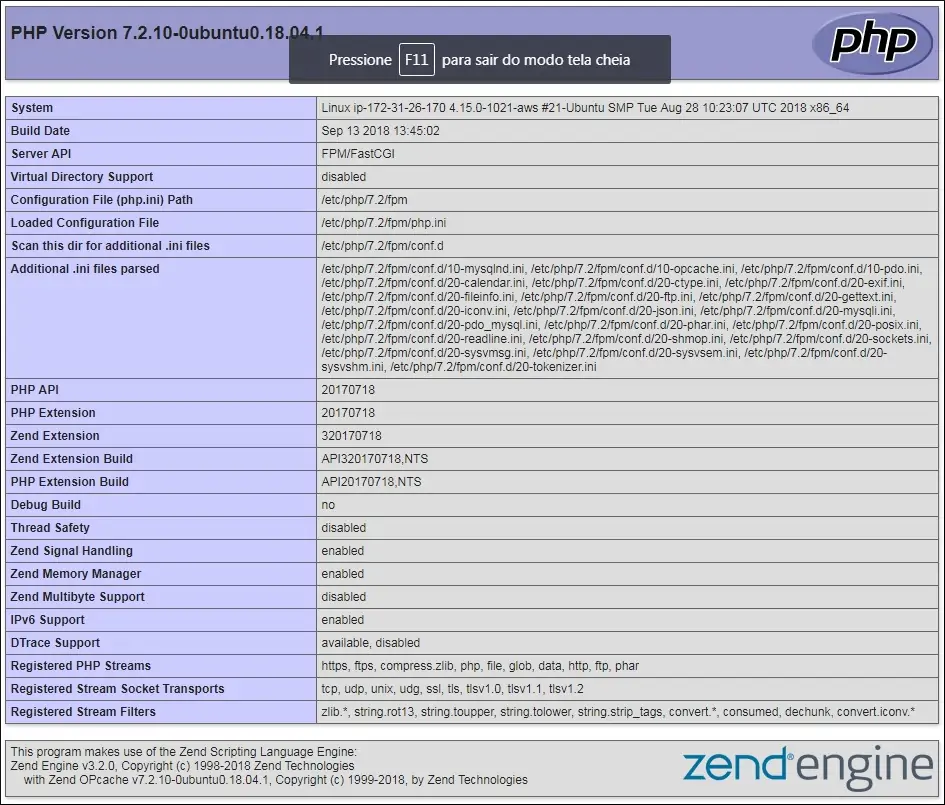

Um unsere Konfiguration zu testen, erstellen wir eine grundlegende PHP-Testseite.

# vi /websites/mining-pool/www/index.php

Hier ist der Inhalt der Datei index.php.

<?php phpinfo(); ?>

Öffnen Sie Ihren Browser und versuchen Sie, auf die HTTP-Version Ihrer Website zuzugreifen.

In unserem Beispiel wurde die folgende URL in den Browser eingegeben:

• http://mining-pool.ninja

Die PHP-Informationsseite sollte angezeigt werden.

5. Konfigurieren Sie das kostenlose HTTPS-Zertifikat für Nginx

Installieren Sie die erforderlichen Pakete, um die LET’S ENCRYPT Free SSL / TLS-Zertifikate unter Ubuntu Linux zu verwenden

# apt-get install software-properties-common

# add-apt-repository universe

# add-apt-repository ppa:certbot/certbot

# apt-get update

# apt-get install python-certbot-nginx

Fordern Sie das Nginx-freie HTTPS-Zertifikat an und installieren Sie es.

certbot –nginx -d mining-pool.ninja

• Drücken Sie (A), um die Nutzungsbedingungen zu akzeptieren.

• Drücken Sie (J), um Ihre E-Mail zu teilen und Newsletter zu erhalten.

• Drücken Sie (2), um Ihre HTTP-Website automatisch zu den HTTPS-Versionen umzuleiten.

Saving debug log to /var/log/letsencrypt/letsencrypt.log

Plugins selected: Authenticator nginx, Installer nginx

Enter email address (used for urgent renewal and security notices) (Enter ‚c‘ to

cancel): techexpert.tips@gmail.com

– – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – –

Please read the Terms of Service at

https://letsencrypt.org/documents/LE-SA-v1.2-November-15-2017.pdf. You must

agree in order to register with the ACME server at

https://acme-v02.api.letsencrypt.org/directory

– – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – –

(A)gree/(C)ancel: A

– – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – –

Would you be willing to share your email address with the Electronic Frontier

Foundation, a founding partner of the Let’s Encrypt project and the non-profit

organization that develops Certbot? We’d like to send you email about our work

encrypting the web, EFF news, campaigns, and ways to support digital freedom.

– – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – –

(Y)es/(N)o: Y

Obtaining a new certificate

Performing the following challenges:

http-01 challenge for mining-pool.ninja

Waiting for verification…

Cleaning up challenges

Deploying Certificate to VirtualHost /etc/nginx/sites-enabled/mining-pool.conf

Please choose whether or not to redirect HTTP traffic to HTTPS, removing HTTP access.

– – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – –

1: No redirect – Make no further changes to the webserver configuration.

2: Redirect – Make all requests redirect to secure HTTPS access. Choose this for

new sites, or if you’re confident your site works on HTTPS. You can undo this

change by editing your web server’s configuration.

– – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – –

Select the appropriate number [1-2] then [enter] (press ‚c‘ to cancel): 2

Redirecting all traffic on port 80 to ssl in /etc/nginx/sites-enabled/mining-pool.conf

– – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – –

Congratulations! You have successfully enabled https://mining-pool.ninja

You should test your configuration at:

https://www.ssllabs.com/ssltest/analyze.html?d=mining-pool.ninja

– – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – –

IMPORTANT NOTES:

– Congratulations! Your certificate and chain have been saved at:

/etc/letsencrypt/live/mining-pool.ninja/fullchain.pem

Your key file has been saved at:

/etc/letsencrypt/live/mining-pool.ninja/privkey.pem

Your cert will expire on 2019-03-31. To obtain a new or tweaked

version of this certificate in the future, simply run certbot again

with the „certonly“ option. To non-interactively renew *all* of

your certificates, run „certbot renew“

– Your account credentials have been saved in your Certbot

configuration directory at /etc/letsencrypt. You should make a

secure backup of this folder now. This configuration directory will

also contain certificates and private keys obtained by Certbot so

making regular backups of this folder is ideal.

– If you like Certbot, please consider supporting our work by:

Donating to ISRG / Let’s Encrypt: https://letsencrypt.org/donate

Donating to EFF: https://eff.org/donate-le

Das System fordert automatisch das kostenlose Zertifikat an.

Außerdem wird Ihr Nginx-Webserver so konfiguriert, dass der gesamte HTTP-Zugriff auf die HTTPS-Version Ihrer Website umgeleitet wird.

In unserem Beispiel hat das System die Virtualhost-Konfigurationsdatei mit dem Namen mining-pool.conf geändert.

Hier ist der Inhalt der geänderten Datei mining-pool.conf.

server {

root /websites/mining-pool/www;

index index.php index.html index.htm;

server_name mining-pool.ninja;

location / {

try_files $uri $uri/ =404;

}

location ~ .php$ {

include snippets/fastcgi-php.conf;

fastcgi_pass unix:/var/run/php/php7.2-fpm.sock;

}

listen [::]:443 ssl ipv6only=on; # managed by Certbot

listen 443 ssl; # managed by Certbot

ssl_certificate /etc/letsencrypt/live/mining-pool.ninja/fullchain.pem; # managed by Certbot

ssl_certificate_key /etc/letsencrypt/live/mining-pool.ninja/privkey.pem; # managed by Certbot

include /etc/letsencrypt/options-ssl-nginx.conf; # managed by Certbot

ssl_dhparam /etc/letsencrypt/ssl-dhparams.pem; # managed by Certbot

}

server {

if ($host = mining-pool.ninja) {

return 301 https://$host$request_uri;

} # managed by Certbot

listen 80;

listen [::]:80;

server_name mining-pool.ninja;

return 404; # managed by Certbot

}

Die KEY-Datei enthält Ihren privaten Zertifikatschlüssel und muss immer an einem sicheren Ort aufbewahrt werden.

Die Schlüsseldatei zu mining-pool.ninja wurde unter /etc/letsencrypt/live/mining-pool.ninja/privkey.pem gespeichert.

6. Testen Sie das kostenlose HTTPS-Zertifikat auf Nginx

Die gesamte Konfiguration ist abgeschlossen.

Es ist an der Zeit, Ihre Konfiguration zu testen.

Öffnen Sie Ihren Browser und versuchen Sie, auf die HTTP-Version Ihrer Website zuzugreifen.

In unserem Beispiel wurde die folgende URL in den Browser eingegeben:

• http://mining-pool.ninja

Nginx leitet die HTTP-Anforderung automatisch an die HTTPS-Version Ihrer Website um.

Sie haben die Konfiguration des kostenlosen Nginx HTTPS-Zertifikats abgeschlossen.

7. So erneuern Sie das kostenlose HTTPS-Zertifikat

Die kostenlosen SSL / TLS-Zertifikate von LET’S ENCRYPT sind nur 90 Tage gültig.

Das System erstellt eine geplante Aufgabe, um ein Zertifikat innerhalb von dreißig Tagen nach Ablauf automatisch zu erneuern.

Der Name der geplanten Task ist certbot und befindet sich im Verzeichnis /etc/cron.d.

Hier ist der Inhalt der Datei /etc/cron.d/certbot:

# /etc/cron.d/certbot: crontab entries for the certbot package

#

# Upstream recommends attempting renewal twice a day

#

# Eventually, this will be an opportunity to validate certificates

# haven’t been revoked, etc. Renewal will only occur if expiration

# is within 30 days.

#

# Important Note! This cronjob will NOT be executed if you are

# running systemd as your init system. If you are running systemd,

# the cronjob.timer function takes precedence over this cronjob. For

# more details, see the systemd.timer manpage, or use systemctl show

# certbot.timer.

SHELL=/bin/sh

PATH=/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin

0 */12 * * * root test -x /usr/bin/certbot -a ! -d /run/systemd/system && perl -e ’sleep int(rand(43200))‘ && certbot -q renew

Verwenden Sie den folgenden Befehl, um den Prozess der Zertifikatserneuerung zu simulieren.

# certbot renew –dry-run

Sie sollten die folgenden Meldungen sehen:

Saving debug log to /var/log/letsencrypt/letsencrypt.log

– – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – –

Processing /etc/letsencrypt/renewal/mining-pool.ninja.conf

– – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – –

Cert not due for renewal, but simulating renewal for dry run

Plugins selected: Authenticator nginx, Installer nginx

Renewing an existing certificate

Performing the following challenges:

http-01 challenge for mining-pool.ninja

Waiting for verification…

Cleaning up challenges

– – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – –

new certificate deployed with reload of nginx server; fullchain is

/etc/letsencrypt/live/mining-pool.ninja/fullchain.pem

– – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – –

– – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – –

** DRY RUN: simulating ‚certbot renew‘ close to cert expiry

** (The test certificates below have not been saved.)

Congratulations, all renewals succeeded. The following certs have been renewed:

/etc/letsencrypt/live/mining-pool.ninja/fullchain.pem (success)

** DRY RUN: simulating ‚certbot renew‘ close to cert expiry

** (The test certificates above have not been saved.)

– – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – – –

Leave A Comment

You must be logged in to post a comment.